已修复,思科 SSM On-Prem 曝出高危漏洞:可更改服务器任意用户密码

近日,思科系统公司发布了一则安全公告,指出其思科智能软件管理器(SSM)On-Prem 解决方案中存在一个高危漏洞,该漏洞允许恶意攻击者更改服务器上任意用户的密码。经过快速响应,思科已经推出相应补丁来修复这一安全隐患。在本文中,我们将详细介绍该漏洞的背景、影响和修复措施。

漏洞背景

思科 (Cisco) 是全球著名的网络与通信技术公司,其产品和解决方案广泛应用于企业级网络环境中。智能软件管理器 (SSM) 系列产品是思科用来对网络设备进行许可证管理的工具,可以极大简化网络管理的复杂度。然而,近日在 SSM On-Prem 版本中发现的严重漏洞引起了业内的广泛关注。

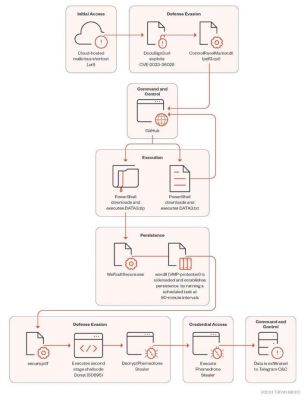

该漏洞被编号为 CVE-2023-20078,具体内容涉及 SSM On-Prem 系统的身份验证机制缺陷,攻击者可以利用该漏洞绕过认证系统,直接修改任意用户的登录密码。这不仅威胁到了网络管理员的权限管理,也可能导致企业网络环境面临巨大的安全风险。

漏洞影响

由于思科 SSM On-Prem 主要用于大型企业网络环境,其影响面非常广泛。以下是该漏洞可能带来的几方面严重后果:

- 权限滥用:攻击者可以获取管理员权限,从而对整个网络进行恶意操作。

- 数据泄露:攻击者可能会盗取敏感的网络配置和设备信息,造成数据泄露。

- 篡改配置:恶意用户可以修改网络设备的配置,导致服务中断或网络瘫痪。

- 持久访问:通过更改密码,攻击者可以长期潜伏在网络中,进行持续的恶意活动。

修复措施

幸运的是,思科已经迅速对这一高危漏洞进行了修复。官方建议所有使用 SSM On-Prem 的客户立即采取以下措施:

- 安装补丁:思科发布了针对此漏洞的安全补丁,客户可以通过访问 思科安全公告 页面来下载和安装相关补丁程序。

- 升级系统:建议客户将所有 SSM On-Prem 系统升级到最新版本,已修复漏洞的版本。

- 紧急响应:检查系统日志,确定是否有异常活动迹象,如有必要,进行全网安全检查。

- 强化安全措施:进一步强化内部网络的安全防护措施,比如实施多因素认证(MFA)和网络分段技术,以减少攻击面。

总结

思科 SSM On-Prem 高危漏洞的曝光,再次提醒我们对网络安全的重视。及时修复漏洞、升级系统是确保网络环境安全的重要措施。同时,各企业应持续关注网络安全动态,定期进行安全审查和应急演练,以应对不断变化的安全威胁。

通过学习和了解这些实际案例,网络管理员和安全专家可以更好地预防和应对类似的安全事件,确保企业网络的安全性和稳定性。希望本次的漏洞事件能够给大家敲响警钟,促使人人重视网络安全,共同构建一个更加安全可靠的网络环境。

暂无评论内容